Pengertian Sekuriti Sistem Komputer

Keamanan komputer atau dalam Bahasa Inggris computer security atau dikenal juga dengan sebutan cybersecurity atau IT security adalah keamanan infromasi yang diaplikasikan kepada komputer dan jaringannya. Computer security atau keamanan komputer bertujuan membantu user agar dapat mencegah penipuan atau mendeteksi adanya usaha penipuan di sebuah sistem yang berbasis informasi. Informasinya sendiri memiliki arti non fisik.

Keamanan komputer atau dalam Bahasa Inggris computer security atau dikenal juga dengan sebutan cybersecurity atau IT security adalah keamanan infromasi yang diaplikasikan kepada komputer dan jaringannya. Computer security atau keamanan komputer bertujuan membantu user agar dapat mencegah penipuan atau mendeteksi adanya usaha penipuan di sebuah sistem yang berbasis informasi. Informasinya sendiri memiliki arti non fisik.

Keamanan komputer memberikan persyaratan terhadap komputer yang berbeda dari kebanyakan persyaratan sistem karena sering kali berbentuk pembatasan terhadap apa yang tidak boleh dilakukan komputer. Ini membuat keamanan komputer menjadi lebih menantang karena sudah cukup sulit untuk membuat program komputer melakukan segala apa yang sudah dirancang untuk dilakukan dengan benar. Persyaratan negatif juga sukar untuk dipenuhi dan membutuhkan pengujian mendalam untuk verifikasinya, yang tidak praktis bagi kebanyakan program komputer.

Lingkup Sekuriti Dalam Sistem Komputer

- Pengamanan secara fisik

Contoh pengamanan secara fisik dapat dilakukan yaitu : wujud komputer yang bisa dilihat dan diraba (misal : monitor, CPU, keyboard, dan lain-lain). Menempatkan sistem komputer pada tempat atau lokasi yang mudah diawasi dan dikendalikan, pada ruangan tertentu yang dapat dikunci dan sulit dijangkau orang lain sehingga tidak ada komponen yang hilang. Selain itu dengan menjaga kebersihan ruangan, hindari ruangan yang panas, kotor dan lembab,Ruangan tetap dingin jika perlu ber-AC tetapi tidak lembab.

- Pengamanan akses

Pengamanan akses dilakukan untuk PC yang menggunakan sistem operasi lagging (penguncian) dan sistem operasi jaringan. Tujuannya untuk mengantisipasi kejadian yang sifatnya disengaja atau tidak disengaja, seperti kelalaian atau keteledoran pengguna yang seringkali meninggalkan komputer dalam keadaan masih menyala atau jika berada pada jaringan komputer masih berada dalam logon user . Pada komputer jaringan pengamanan komputer adalah tanggungjawab administrator yang mampun mengendalikan dan mendokumentasi seluruh akses terhadap sistem komputer dengan baik.

- Pengamanan data

Pengamanan data dilakukan dengan menerapkan sistem tingkatan atau hierarki akses dimana seseorang hanya dapat mengakses data tertentu saja yang menjadi haknya. Untuk data yang sifatnya sangat sensitif dapat menggunakan password (kata sandi).

- Pengamanan komunikasi jaringan

Pengamanan komunikasi jaringan dilakukan dengan menggunakan kriptografi dimana data yang sifatnya sensitif di-enkripsi atau disandikan terlebih dahulu sebelum ditransmisikan melalui jaringan tersebut.

Aspek Ancaman Terhadap Sekuriti

Keamanan sistem komputer meliputi beberapa aspek, antara lain :

Keamanan sistem komputer meliputi beberapa aspek, antara lain :

- Privacy

Privacy adalah sesuatu yang bersifat rahasia (private). Intinya adalah pencegahan agar informasi tersebut tidak diakses oleh orang yang tidak berhak. Contohnya adalah email atau file-file lain yang tidak boleh dibaca orang lain meskipun oleh administrator.

- Confidentiality

Confidentiality merupakan data yang diberikan ke pihak lain untuk tujuan khusus tetapi tetap dijaga penyebarannya. Contohnya data yang bersifat pribadi seperti : nama, alamat, no ktp, telpon dan sebagainya.

- Integrity

Integrity adalah sebuah informasi tidak boleh diubah kecuali oleh pemilik informasi. Terkadang data yang telah terenskripsipun tidak terjaga integritasnya karena ada kemungkinan chapertext dari enkripsi tersebut berubah. Contoh : Penyerangan Integritas ketika sebuah email dikirimkan ditengah jalan disadap dan diganti isinya, sehingga email yang sampai ketujuan sudah berubah.

- Autentication

Autentication ini akan dilakukan sewaktu user login dengan menggunakan nama user dan passwordnya. Ini biasanya berhubungan dengan hak akses seseorang, apakah dia pengakses yang sah atau tidak.

- Availability

aspek ini berkaitan dengan apakah sebuah data tersedia saat dibutuhkan/diperlukan. Apabila sebuah data atau informasi terlalu ketat pengamanannya akan menyulitkan dalam akses data tersebut. Disamping itu akses yang lambat juga menghambat terpenuhnya aspek availability. Serangan yang sering dilakukan pada aspek ini adalah denial of service (DoS), yaitu penggagalan service sewaktu adanya permintaan data sehingga komputer tidak bisa melayaninya. Contoh lain dari denial of service ini adalah mengirimkan request yang berlebihan sehingga menyebabkan komputer tidak bisa lagi menampung beban tersebut dan akhirnya komputer down.

Enkipsi sebagai salah satu Contoh Sekuriti

Ada 2 macam model enkripsi yaitu, modelenkripsi kunci pribadi dan enkripsi kunci public

- ENKRIPSI DENGAN KUNCI PRIBADI

Enkripsi dapat dilakukan jika si pengirim dan si penerima telah sepakat untuk menggunakan metode enkripsi atau kunci enkripsi tertentu. Metode enkripsi atau kuncinya ini harus dijaga ketat supaya tidak ada pihak luar yang mengetahuinya. Masalahnya sekarang adalah bagaimana untuk memberi tahu pihak penerima mengenai metode atau kunci yang akan kita pakai sebelum komunikasi yang aman bisa berlangsung. Kesepakatan cara enkripsi atau kunci dalam enkripsi ini bisa dicapai lewat jalur komunikasi lain yang lebih aman, misalnya dengan bertemu langsung. Tetapi, bagaimana jika jalur komunikasi yang lebh aman ini tidak memungkinkan ? Yang jelas, kunci ini tidak bisa dikirim lewat jalur E-mail biasa karena masalah keamanan.Cara enkripsi dengan kesepakatan atau kunci enkripsi di atas dikenal dengan istilah enkripsi dengan kunci pribadi

Ada beberapa model enkripsi yang termasuk golongan ini :

- Simple Substituton Cipher

Adalah sebuah kondisi dimana masing-masing huruf dari sebuah plaintext diganti oleh symbol yang lain. Biasanya yang digunakan daam penggantian symbol ini adalah huruf-huruf dari sederetan alphabet. Substitusi sederhana adalah dimana dalam pesan, symbol plaintext selalu diganti dengan symbol ciphertext yang sama. Dengan kata lain, terjadi hubungan satu persatu di antara huruf-huruf dalam ciphertext maupun plaintext. Meskipun ada 26 cara alphabet ciphertext yang mungkin, semua pihak tahu bahwa cipher substitusi yang sederhana ini secara relative mudah dapat memecah sandi dengan analisis frekuensi huruf dan menebak kata-kata yang sering dipakai.

- Caesar Cipher

Caesar cipher adalah cipher pergeseran karena alphabet ciphertext diambil dari alphabet plaintext dengan menggeser masingmasing huruf dengan jumlah tertentu.

- Vigenere Cipher

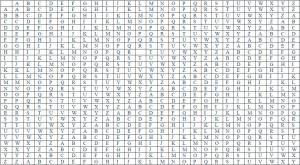

Merupakan pengembangan dari Caesar cipher dimana dasar dari algoritma ini adalah beberapa huruf dari kata kunci yang diambil dari pergeseran yang dilakukan oleh Caesar cipher. Metode ini menggunakan polyalphabetic substitution cipher yang melibatkan penggunaan 2 atau lebih cipher alphabet, hal ini untuk membuat cipher lebih aman. Vigenere cipher pertama kali diusulkan oleh Blaise de Vigenere dari pengadilan Henry III di Perancis pada abad 16, dimana usul tadi berupa polyalphabetic substitution berdasarkan pada table berikut ini:

Table Viginere Chiper

- Enigma Cipher

Adalah suatu metode yang terkenal untuk kontribusinya pada waktu Perang Dunia II bagi pihak Jerman. Waktu itu dikembangkan sesuatu model yang disebut dengan mesin Enigma. Mesin ini didasarkan pada system 3 rotor yang menggantikan huruf dalam ciphertext dengan huruf dalam plaintext. Rotor itu akan berputar dan menghasilkan hubungan antara huruf yang satu dengan huruf yang lain, sehingga menampilkan berbagai substitusi seperti pergeseran Caesar.

- Letter Map

Standar Letter Map menggunakan table korespodensi yang dipilih secara sembarang.

Contoh :

Huruf asli : a b c d e f g h i j …..

Huruf sandi : q w e r t y u i o p ….

- Transposition Cipher

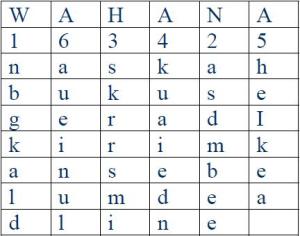

Standar transposition cipher menggunakan huruf kunci yang diberi nama dan nomor kolom sesuai dengan urutan huruf pada huruf kunci tersebut.

Contoh :

Kata Kunci : WAHANA

No.kolom : 163425

Plaintext : naskah buku segera dikirimkan sebelum deadline

Kata-kata di atas tadi di jadi kan dalam satu table,lalu keluar lah hasil ciphertext nya Ciphertext nya adalah : nbgkald asdmbee skrrsmi kuaiedn heiakea aueinul.

- DES(DATA ENCRYPTION STANDARD)

Standard ini dibuat oleh National Beraue of Standard USA pada taun 1977. DES menggunakan 56 bit kunci, algoritma enkripsi ini termasuk yang kuat dan tidak mudah diterobos. Cara enkripsi ini telah dijadikan standar oleh pemerintah Amerika Serikat sejak tahun 1977 dan menjadi standar ANSI tahun 1981. DES seharusnya terdiri dari algoritma enkripsi data yang diimplementasikan dalam peralatan elektronik untuk tujuan tertentu. Peralatan ini dirancang menurut cara yang mereka gunakan dalam system atau jaringan computer untuk melengkapi perlindungan cryptographyc pada data biner. Algoritma DES adalah sesutu yang kompleks dan signifikan yang merupakan kombinasi dari 2 model enkripsi dasar yaitu substitusi dan permutasi (transposisi).

- EKRIPSI DENGAN KUNCI PUBLIC

Setiap orang mempunyai 2 kunci, yaitu kunci publik dan kunci pribadi. Ketika seseorang ingin mengirim sesuatu pada si penerima, pengirim mengenkrip dengan kunci publik si penerima. Namun, cara untuk mendekripnya dengan kunci pribadi si penerima. Salah satu keuntungan lain dari PGP adalah mengizinkan pengirim menandai pesan-pesan mereka. Ini membuktikan bahwa pesan datang dari pengirim dan belum ada perubahan selama perjalanan. Berdasarkan pada teori ini, PGP mengizinkan seseorang untuk mengumumkan kunci publik mereka dan menjaga kunci pribadi yang sifatnya rahasia. Hasilnya, seseorang dapat mengenkrip pesan kepada orang lain sepanjang mereka mempunyai kunci publik. PGP adalah suatu metode enkripsi informasi yang bersifat rahasia sehingga jangan sampai diketahui oleh orang yang tidak berhak. Informasi ini bisa berupa e-mail yang sifatnya rahasia, nomor kode kartu kredit, atau pengiriman dokumen rahasia perusahaan melalui internet. PGP menggunakan metode kriptografi yang disebut “public key encryption”; yaitu suatu metode kriptografi yang sangat sophisticated.

Adapun prinsip kerja PGP adalah sebagai berikut :

- PGP, seperti yang telah dijelaskan sebelumnya, menggunakan teknik yang disebut public key encryption dengan dua kode. Kode-kode ini berhubungan secara intrinsic, namun tidak mungkin untuk memecahkan satu sama lain.

- Ketika dibuat suatu kunci, maka secara otomatis akan dihasilkan sepasang kunci, yaitu kunci publik dan kunci rahasia. Si a dapat memberikan kunci publik kemanapun tujuan yang diinginkannya, melalui telepon, internet, keyserver, dan sebagainya. Kunci rahasia yang disimpan pada mesin si A dan menggunakan messager decipher akan dikirimkan ke si A. Jadi, orang lain yang akan menggunakan kunci publik milik A (yang hanya dapat di dekripsi oleh kunci rahasia milik si A), mengirimkan pesan kepada A, dan A akan menggunakan kunci rahasia untuk membacanya.

- Mengapa menggunakan dua kunci ? Karena dengan conventional crypto, di saat terjadi transfer informasi kunci, diperlukan suatu secure channel. Jika kita memiliki suatu secure channel, mengapa masih menggunakan crypto ? Dengan public-key system, tidak akan menjadi masalah siapa yang melihat kunci milik kita, karena kunci yang dilihat orang lain adalah yang digunakan hanya untuk enkripsi dan hanya pemiliknya saja yang mengetahui kunci rahasia tersebut. Kunci rahasia merupakan kunci kunci yang berhubungan secara fisik dengan komputer pemilik, kunci rahasia dapat melakukan proses dekripsi dengan kunci publik yang ada dan kemudian dimasukkan lagi passphrase yang kita ketikkan, namun ia hanya dapat membaca jika ia dapat mengakses komputer kita.

Penerapan PGP dalam jaringan :

- Kunci public sangat lambat bila dibandingkan dengan konvensional, jadi PGP akan mengkombinasikan 2 algoritma yaitu RSA dan IDEA untuk melakukan enkripsi plaintext.

- Sebagai contoh, Bejon (pemilik PGP) ingin mengenkripsi suatu file yang diberi nama plain.txt sedemikian sehingga hanya si Matangin yang dapat mendekripsinya. Dalam hal ini, Badrun mengirimkan PGP perintah (command line) untuk melakukan enkripsi: pgp –e plain.txt Matangin. Pada command line ini, pgp adalah file executable, -e berarti memberitahukan PGP untuk mengenkripsi file, plain.txt adalah nama plaintext, dan dul merepresentasikan kunci public suatu tujuan (Matangin) yang diinginkan Badrun untuk mengenkripsi pesannya.PGP menggunakan suatu

Metode Yang Digunakan Dalam Sekuriti Untuk Keamanan Dalam Sistem Komputer

- Network Topology

Network Topology adalah Sebuah jaringan komputer dapat dibagi atas kelompok jaringan eksternal (Internet atau pihak luar) kelompok jaringan internal dan kelompok jaringan eksternal diantaranya disebut DeMilitarized Zone (DMZ). Pihak luar : Hanya dapat berhubungan dengan host-host yang berada pada jaringan DMZ, sesuai dengan kebutuhan yang ada. – Host-host pada jaringan DMZ : Secara default dapat melakukan hubungan dengan host-host pada jaringan internal. Koneksi secara terbatas dapat dilakukan sesuai kebutuhan. – Host-host pada jaringan Internal : Host-host pada jaringan internal tidak dapat melakukan koneksi ke jaringan luar, melainkan melalui perantara host pada jaringan DMZ, sehingga pihak luar tidak mengetahui keberadaan host-host pada jaringan komputer internal.

- Security Information Management

Salah satu alat bantu yang dapat digunakan oleh pengelola jaringan komputer adalah Security Information Management (SIM). SIM berfungsi untuk menyediakan seluruh informasi yang terkait dengan pengamanan jaringan komputer secara terpusat. Pada perkembangannya SIM tidak hanya berfungsi untuk mengumpulkan data dari semua peralatan keamanan jaringan komputer tapi juga memiliki kemampuan untuk analisa data melalui teknik korelasi dan query data terbatas sehingga menghasilkan peringatan dan laporan yang lebih lengkap dari masing-masing serangan. Dengan menggunakan SIM, pengelola jaringan komputer dapat mengetahui secara efektif jika terjadi serangan dan dapat melakukan penanganan yang lebih terarah, sehingga organisasi keamanan jaringan komputer tersebut lebih terjamin.

- IDS / IPS

Intrusion detection system (IDS) dan Intrusion Prevention system (IPS) adalah sistem yang digunakan untuk mendeteksi dan melindungi sebuah sistem keamanan dari serangan pihak luar atau dalam. Pada IDS berbasiskan jaringan komputer, IDS akan menerima kopi paket yang ditujukan pada sebuah host untuk selanjutnya memeriksa paket-paket tersebut. Jika ditemukan paket yang berbahaya, maka IDS akan memberikan peringatan pada pengelola sistem. Karena paket yang diperiksa adalah salinan dari paket yang asli, maka jika ditemukan paket yang berbahaya maka paket tersebut akan tetap mancapai host yang ditujunya.Sebuah IPS bersifat lebih aktif daripada IDS. Bekerja sama denganfirewall, sebuah IPS dapat memberikan keputusan apakah sebuah paket dapat diterima atau tidak oleh sistem. Apabila IPS menemukan paket yang dikirimkan adalah paket berbahaya, maka IPS akan memberitahu firewall sistem untuk menolak paket data itu. Dalam membuat keputusan apakah sebuah paket data berbahaya atau tidak, IDS dan IPS dapat memnggunakan metode

- Signature based Intrusion Detection System : Telah tersedia daftar signature yang dapat digunakan untuk menilai apakah paket yang dikirimkan berbahaya atau tidak.

- Port Scanning

Metode Port Scanning biasanya digunakan oleh penyerang untuk mengetahui port apa saja yang terbuka dalam sebuah sistem jaringan komputer. Cara kerjanya dengan cara mengirimkan paket inisiasi koneksi ke setiap port yang sudah ditentukan sebelumnya. Jika port scanner menerima jawaban dari sebuah port, maka ada aplikasi yang sedang bekerja dan siap menerima koneksi pada port tersebut.

- Packet Fingerprinting

Dengan melakukan packet fingerprinting, kita dapat mengetahui peralatan apa saja yang ada dalam sebuah jaringan komputer. Hal ini sangat berguna terutama dalam sebuah organisasi besar dimana terdapat berbagai jenis peralatan jaringan komputer serta sistem operasi yang digunakan.

Referensi :

http://rezaprayata.blogspot.co.id/2015/06/1-security-system-computer-keamanan.html

http://supriyantodwi52.blogspot.co.id/2015/06/security-sistem-komputer.html

http://security-komputer.blogspot.co.id/

2 comments